Zertifikatsauswahl

Der folgende Abschnitt erklärt, wie der SecurityServer entscheidet, welches Zertifikat oder privater Schlüssel in welcher Situation verwendet werden soll.

Die Wahl eines Zertifikats/Schlüssels hängt von folgenden Faktoren ab:

- Aktivitätsstatus

- Verwendungszweck

- Alias

- Verwendungszeitraum

- Gültigkeitszeitraum

Wichtige Punkte:

Ein inaktives Zertifikat wird niemals verwendet.

Der Verwendungszweck (“Verschlüsselung”, “Signatur”) wird immer bei den entsprechenden Operationen berücksichtigt, weshalb alle Zertifikate und Schlüssel beide Verwendungszwecke haben sollten.

Zertifikate werden über den Alias identifiziert, wobei entweder die ILN oder die E-Mail-Adresse als Alias eingetragen werden kann. Der SecurityServer nutzt beides, um die passenden Zertifikate bzw. Schlüssel zu finden.

Die Gültigkeit ist im Zertifikat selbst festgelegt und kann nicht angepasst werden, während der Verwendungszeitraum in der Zertifikatsverwaltung manuell angepasst werden kann.

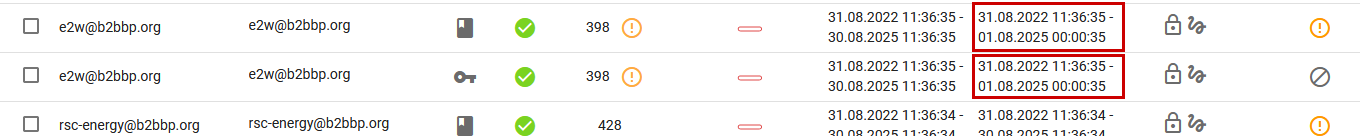

Die Gültigkeit von zwei verschiedenen Zertifikaten für dieselbe E-Mail kann sich für zwei Wochen überschneiden. In diesem Fall sollte eine weitere Unterscheidung durch den Verwendungszeitraum erfolgen.

Entschlüsselung von eingehenden Nachrichten

Der SecurityServer versucht, jeden aktiven Schlüssel zur Entschlüsselung der Nachricht zu verwenden, wobei der Alias die Auswahl nicht beeinflusst.

Der SecurityServer prüft, ob der passende Schlüssel zum Zeitpunkt der Entschlüsselung innerhalb seines Gültigkeits- und Verwendungszeitraums liegt. Ist dies nicht der Fall, wird zwar eine Crypto-Fehler erzeugt, die Nachricht aber dennoch entschlüsselt. Dieser Fehler kann im FSS-Regelwerk behandelt werden.

Signaturüberprüfung von eingehenden Nachrichten

Der SecurityServer verwendet zur Signaturüberprüfung jedes aktive Partnerzertifikat mit Alias = Partner-ILN oder Absender-E-Mail-Adresse.

Dabei prüft er, ob das Zertifikat zum Zeitpunkt der Überprüfung innerhalb seines Gültigkeitszeitraums liegt. Der Verwendungszeitraum wird bei dieser Prüfung nicht berücksichtigt. Liegt das passende Zertifikat außerhalb des Gültigkeitszeitraums, wird ein Crypto-Fehler erzeugt. Dieser Fehler kann im FSS-Regelwerk behandelt werden. Die Signaturüberprüfung wird trotz des Fehlers durchgeführt.

Signierung von ausgehenden Nachrichten

Der SecurityServer wählt für die Signierung einen aktiven Schlüssel mit Alias = System-ILN oder Absender-E-Mail-Adresse aus. Dabei werden nur solche Schlüssel berücksichtigt, die zum Zeitpunkt der Signierung innerhalb ihres Gültigkeits- und Verwendungszeitraums liegen.

Es wird empfohlen, das Hochladen von zwei verschiedenen Schlüsseln mit gleichem Alias und überlappender Gültigkeit und Verwendungszeitraum zu vermeiden. Bei Überschneidung des Verwendungszeitraums wird standardmäßig der neuere Schlüssel (beurteilt nach dem Gültigkeitsbeginn) verwendet. Diese Konfiguration kann geändert werden, sodass der älteste Schlüssel verwendet wird.

Verschlüsselung von ausgehenden Nachrichten

Der SecurityServer wählt für die Verschlüsselung ein aktives Partnerzertifikat mit Alias = Partner-ILN oder Empfänger-E-Mail-Adresse aus. Dabei werden nur solche Zertifikate berücksichtigt, die zum Zeitpunkt der Signierung innerhalb ihres Gültigkeits- und Verwendungszeitraums liegen.

Auch hier sollte das Hochladen von zwei verschiedenen Zertifikaten mit gleichem Alias und überlappender Gültigkeit und Verwendungszeitraum vermieden werden. Bei Überschneidung des Verwendungszeitraums wird standardmäßig das neuere Zertifikat (beurteilt nach dem Gültigkeitsbeginn) verwendet. Diese Konfiguration kann geändert werden, sodass das älteste Zertifikat verwendet wird.

Best Practice für überlappende Gültigkeit

Die Gültigkeit von zwei verschiedenen Schlüsseln/Zertifikaten für dieselbe E-Mail kann sich für zwei Wochen überschneiden. Bei zwei Zertifikaten/Schlüsseln für dieselbe E-Mail mit überlappender Gültigkeit sollten beide mit demselben Alias, aber lückenlosem, nicht-überlappendem Verwendungszeitraum hochgeladen werden. Das Zertifikat/der Schlüssel für die ausgehende Verschlüsselung/Signierung wird basierend auf dem Verwendungszeitraum ausgewählt. Beide Zertifikate/Schlüssel können während des Überlappungszeitraums für die eingehende Signaturvalidierung/Entschlüsselung verwendet werden.

Bei der Validierung des Schlüssels wird der Verwendungszeitraum des zugehörigen Zertifikats verwendet. Daher müssen der Verwendungszeitraum des Schlüssels und des Zertifikats immer gleich sein. Wenn der Verwendungszeitraum des Schlüssels angepasst wird, muss auch der Verwendungszeitraum des Zertifikats entsprechend angepasst werden und umgekehrt.

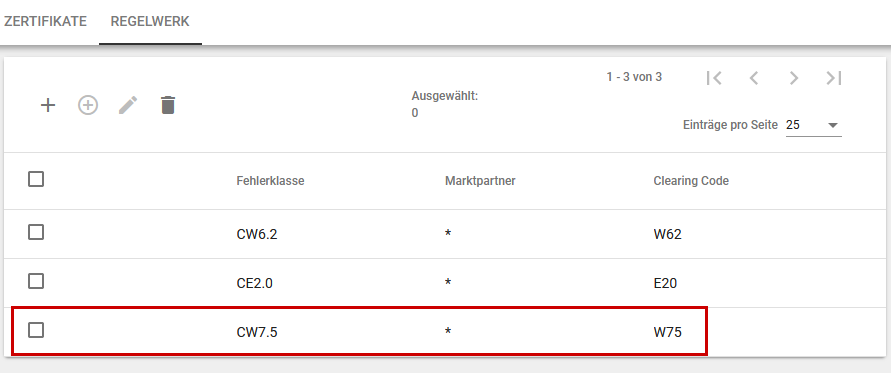

Wenn der Marktpartner E-Mails mit einem Zertifikat verschlüsselt, das außerhalb des konfigurierten Verwendungszeitraums liegt, wird die Nachricht entschlüsselt, aber mit einer Crypto-Warnung gestoppt. Um solche Nachrichten zu erlauben, muss die CW7.5-Regel im FSS-Regelwerk erstellt werden.