Wir empfehlen den Einsatz von Docker. Nutzen Sie entsprechend die passende Doku Installation FSS mit Docker.

FSS Backend installieren

Bitte installieren Sie zunächst das FSS Backend Security Server Installation (REST).

Das Backend muss über Keycloak abgesichert werden, siehe unten.

RevisionInfo Backend

Der RevisionInfoServer ist am FSS zu konfigurieren. Dieser kann in der application.yml Datei angepasst werden:

revision:

info:

server:

url: http://revision:8080

Alternativ kann die Property als JAVA_OPTS Parameter des Startskript hinzgefügt werden:

JAVA_OPTS = -Drevision.info.server.url={revision_url}

Wenn Sie den RevisionService nicht nutzen, muss dieser auch nicht angegeben werden.

FSS-UI mit Nginx installieren

Fügen Sie folgende Konfiguration zu der nginx.conf im Ordner nginx\conf hinzu

location /FSS-UI {

alias html/FSS-UI/;

try_files $uri$args $uri$args/ /FSS-UI/index.html;

}

location /FSS-UI/portalConfig/ {

alias html/B2B-Portal-UI/assets/config/portal-config.json;

}

location /FSS-UI/api/ {

proxy_pass http://localhost:2222/fss/api/;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_cache_bypass $http_upgrade;

}

location /FSS-UI/api/b2b-user-messages/system-messages {

proxy_pass <User Messages backend application url>/system-messages;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_cache_bypass $http_upgrade;

}

Kopieren sie die FSS-UI-Daten in den Ordner nginx\html

Keycloak Konfiguration

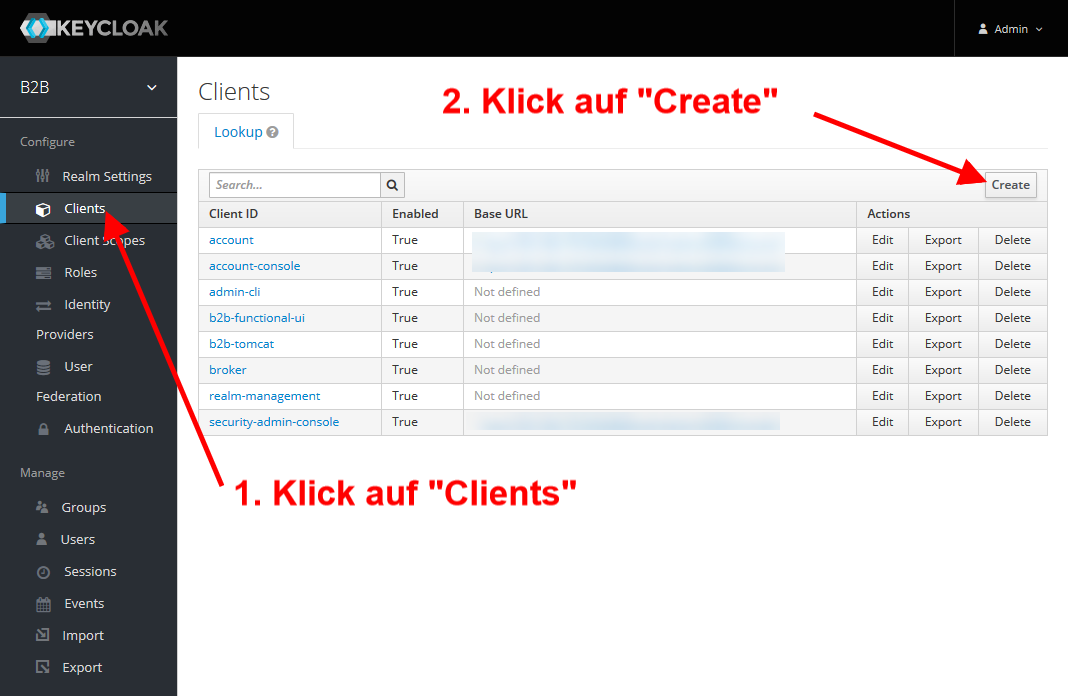

Keycloak Client Konfiguration

FSS Service

Für den FSS-Backend-Service muss ein Keycloak Client angelegt werden.

Die ClientId kann von Ihnen selbst gewählt werden, z.B. fss.

Das Client Protocol bleibt auf openid-connect gestellt.

Beispiel für eine Redirect-URI: https://my-fss-server.

Es ist der Standardflow zu nutzen (standardmäßig aktiv). Außerdem müssen Service Accounts Enabled aktiviert werden und über den Tab Service Account Roles die Rolle RevisionManager-Write zugewiesen werden, damit der FSS den Revision-Service nutzen kann.

Der Access Type ist auf confidential zu stellen.

Nachfolgend muss eine keycloak.json Datei aus Keycloak exportiert werden und in den conf Ordners des FSS Backends abgelegt werden.

WICHTIG: Die Keycloak-Einstellungen für das Backend sollten entweder in der application-secure.yml Datei oder in der keycloak.json Datei gemacht werden. Nicht in beiden!

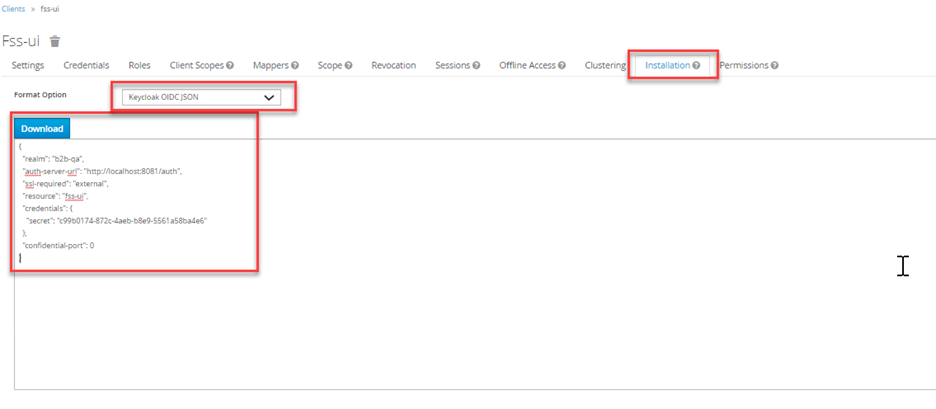

FSS-UI

Für die FSS-UI muss ein Keycloak Client angelegt werden.

Die ClientId kann von Ihnen selbst gewählt werden, z.B. fss-ui.

Die RootURL entspricht der externen Adresse des Frontends, z.B. https://my-fss-ui-server/FSS-UI.

Das Client Protocol bleibt auf openid-connect gestellt.

Es ist der Standardflow zu nutzen (standardmäßig aktiv).

Der Access Type ist public.

Als Login-Theme kann das nli Thema gewählt werden.

Passen Sie die Datei keycloak.json unter nginx\html\FSS-UI\assets\config mit der korrekten Konfiguration an. Beispiel: Konfiguration von keycloak.json a. Falls die Konfiguration unter fss-ui client für den Zugriffstyp public ist

{

"auth-server-url": "http://localhost:8081/auth/",

"realm": "b2b-qa",

"resource": "fss-ui",

"ssl-required": "none",

"public-client": true,

"confidential-port": 0

}

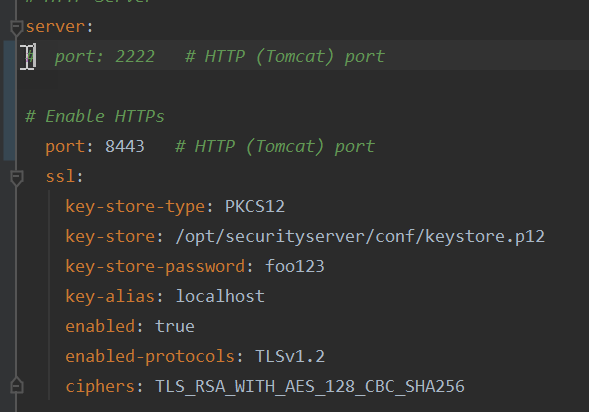

Aktivieren der SSL-Kommunikation zum FSS

So aktivieren Sie den Dienst SSL (HTTPs) für FSS-Backend

In der Datei application.yml, kann HTTPS wie folgt konfiguriert werden.

server:

port: 8443 # HTTP (Tomcat) port

ssl:

key-store-type: PKCS12

key-store: /opt/securityserver/conf/keystore.p12

key-store-password: foo123

key-alias: localhost

enabled: true

enabled-protocols: TLSv1.2

ciphers: TLS_RSA_WITH_AES_128_CBC_SHA256

Bitte beachten Sie, dass dies nur eine Beispiel-Konfiguration ist. Sie müssen die Keystore-Datei keystore.p12 durch eine eigene (z.B. hineingemountete) Datei ersetzen. Ändern Sie zudem den Typ des Keystores, das Passwort und den Alias, um die Konfiguration Ihrer Umgebung anzupassen.

Aktivieren Sie https im Frontend

Aktivieren Sie https für die Kommunikation zwischen Frontend und Backend, indem Sie die https Adresse in der nginx.conf Datei eintragen.

location /FSS-UI/api/ {

proxy_pass https://localhost:8443/fss/api/;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_cache_bypass $http_upgrade;

}

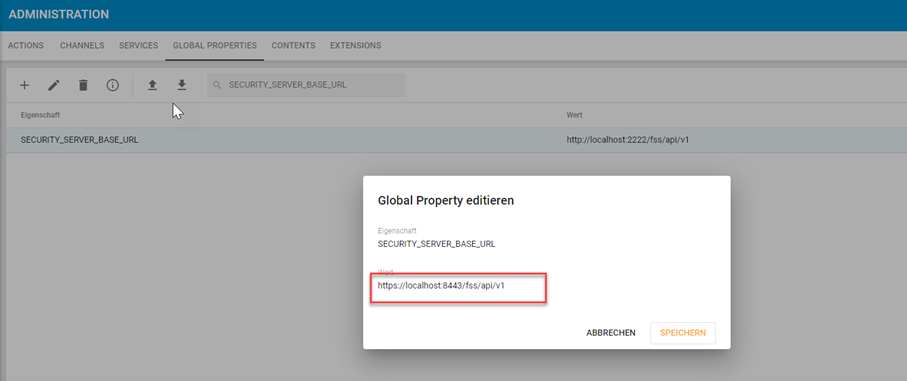

Aktivieren Sie https die Kommunikation zwischen der B2B und dem FSS, indem Sie die Global Property SECURITY_SERVER_BASE_URL anpassen.

Hinzufügen eines selbstsignierten Zertifikats

Falls Sie ein selbstsigniertes Zertifikat nutzen möchten, müssen Sie dieses oder Ihr CA-Zertifikat einem Truststore hinzufügen. Fügen Sie dann diesen Truststore zur Umgebung hinzu. Aktualisieren Sie bitte die Konfigurationsdatei der B2B-tomcat wie folgt: ergänzen Sie an der CATALINA_OPTS in tomcat/bin/setenv.sh

-Djavax.net.ssl.trustStore=truststore.jks

-Djavax.net.ssl.trustStorePassword=password

-Djavax.net.ssl.trustStoreType=jks

Für die Windows-Version stellen Sie bitte eine der folgenden Optionen ein:

set CATALINA_OPTS=-Djavax.net.ssl.trustStore=truststore.jks -Djavax.net.ssl.trustStorePassword=password -Djavax.net.ssl.trustStoreType=jks

oder

set "CATALINA_OPTS=%CATALINA_OPTS% -D-Djavax.net.ssl.trustStore=truststore.jks -Djavax.net.ssl.trustStorePassword=password -Djavax.net.ssl.trustStoreType=jks"

Keycloak Rollen & Attribute

Die Konfiguration der benötigten Rollen und Attribute wird hier beschrieben.

UI Komponenten werden nur angezeigt, wenn die entsprechenden Rollen den Usern zugewiesen worden sind.

b. Falls die Konfiguration unter fss-ui client für den Zugriffstyp confidential ist, muss der Inhalt für die keycloak.json aus Keycloack exportiert werden:

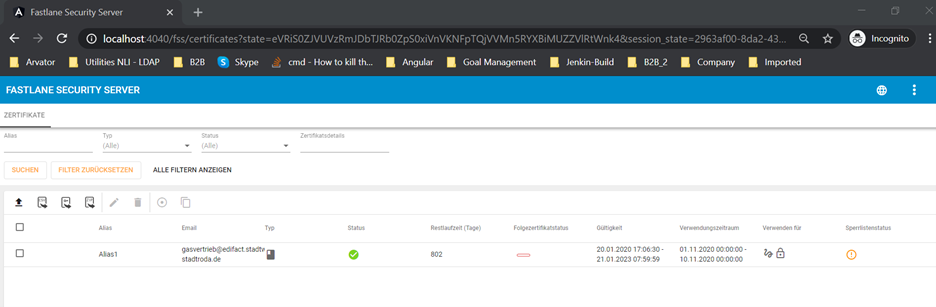

c. Ansicht nach der Anmeldung

Konfiguration des FSS-UI-Systemnamens und der Hintergrundfarbe

Systemname und Hintergrundfarbe werden in der Datei system.json unter assets\config konfiguriert:

{

"systemName": "FSS Testsystem",

"backgroundColor": "#008ECC",

}

Die Änderungen werden nach einem Neustart der FSS Frontend Applikation sichtbar.

View Me Edit Me